Un nuevo malware para Android podría dejar inservibles aquellos terminales en los que se instale. Según ha dado a conocer el investigador Ibrahim Balic, un fallo de seguridad en el sistema permitiría que aplicaciones maliciosas inutilizaran los dispositivos con el sistema de Google.

El exploit creado por Balic fue testeado con éxito en equipos Android de forma directa provocando el colapso de funciones como Windows Manager, Package Manager y Activity Manager, pero existe un riesgo mayor. Según detallan desde TrendMicro, un software que aproveche este bug puede provocar que el dispositivo entre “en un modo reboot loop interminable” que provocaría la inutilización del smartphone.

El problema descubierto por Balic es a día de hoy una de las amenazas en potencia más graves descubiertas para el sistema operativo móvil. Cabe destacar en este punto que al no tratarse de un malware propiamente dicho, las aplicaciones que aprovechen el bug podrían saltarse los controles de seguridad de la Play Store para parecer una apps legítimas y dentro del archivo AndroidManifest.xml encerrarían los 387.000 caracteres maliciosos.

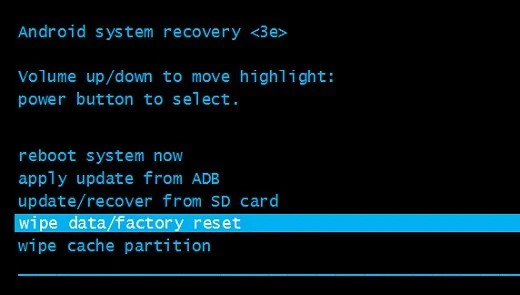

android-hard-resetSolución al fallo de seguridad

Por el momento Google ha sido informada de la situación sin que haya publicado hasta ahora una solución oficial. Por este motivo, los riesgos siguen estando ahí. En caso de infección del terminal por parte de alguna app que aprovechase el fallo y dejase el equipo en el citado bucle la única opción pasaría por hacer un hard reset y restaurar todos los valores del equipo por defecto, aunque se trata de una solución no apta para usuarios con poca experiencia.

Así pues, habrá que esperar una pronta reacción por parte de los desarrolladores de la plataforma. Los riesgos son máximos puesto que pueden abrir las puertas de lleno a ataques de desarrolladores de malware con este exploit por bandera. Aunque por ahora no se ha detectado ninguna app que lo aproveche, la mejor opción para los usuarios pasa por extremar las precauciones a la hora de instalar aplicaciones haciéndolo únicamente con las de confianza

jueves, 27 de marzo de 2014

miércoles, 26 de marzo de 2014

Un fallo en Windows XP permite sacar dinero de los cajeros con un SMS

Un grupo de hackers ha encontrado un método para sacar dinero de los cajeros mandando un simple SMS. Sí, parece un chollo pero obviamente es más complicado de lo que parece. La culpa de que se puede realizar una extracción de dinero de un cajero automático es de un agujero de seguridad que Microsoft tendrá que solucionar cuanto a antes.

Los ciberdelincuentes lo han encontrado y ya se han dado casos en México de su utilización. El ataque se ha producido gracias a un malware llamado Ploutus. Se carga en un cajero mediante USB o accediendo a la unidad de CD-ROM del terminal. Cuando conectan un móvil a este USB y consiguen instalar el malware en el cajero, únicamente tienen que mandar las órdenes desde otro móvil mediante SMS para que el cajero dispense dinero. Además, el móvil que se encuentra dentro del cajero puede seguir cargándose por lo que la duración de la batería no es un problema.

Windows XP

El sistema operativo que lleva el 95% de los cajeros de todo el mundo es Windows XP, un sistema operativo que tienen más de 10 años y que sobrevive, como todos, gracias a las actualizaciones que proporciona Microsoft. Pero el 8 de abril va a dejar de recibirlas, y por tanto los bancos se pueden enfrentar a graves problemas de seguridad. De hecho, como hemos visto, ya hay gente que ha aprovechado un agujero de seguridad que, aunque será tapado por Microsoft, ya ha causado algún robo.

Por tanto, los bancos del mundo deberían pensar seriamente en actualizar sus cajeros, si no quieren convertirlos en fábricas de hacer dinero para los hackers.

Fuente: Symantec

Actualización Windows 8 acaba con Linux

Una actualización de Windows 8 detecta sistemas Linux instalados en configuraciones duales como “un problema de seguridad”, activando UEFI por defecto y suprimiendo el gestor de arranque GRUB acabando literalmente con la distribución GNU/Linux instalada ya que resulta inaccesible.

Como sabes, una buena opción para “tener lo mejor de los dos mundos” (Windows y Linux) es instalar una distribución GNU/Linux en un equipo con Windows instalado. Un tipo de instalaciones que hoy en día es trivial y al alcance de cualquier usuario ya que la distribución Linux la realiza automáticamente, particionando el disco, instalando y añadiendo un gestor de arranque como GRUB/GRUB 2 para permitir el arranque dual de Windows y Linux.

En los nuevos equipos con Windows 8, Microsoft añadió una función en las nuevas placas con sistema de entrada/salida UEFI. El gigante del software explicó que se trataba de un sistema de seguridad para “arranque seguro” del sistema, mientras que la comunidad Linux lo calificó de “restricción innecesaria” que buscaba impedir la instalación de otros sistemas en este tipo de equipos.

En la práctica, este Secure Boot en UEFI obliga a firmar el firmware y el software del proceso de arranque lo que protege de malware el proceso de arranque de Windows 8 pero impide instalar otros sistemas no preparados para ello. La comunidad Linux se puso a trabajar para ‘salvar’ este impedimento y desde la Fundación Linux se publicó el Secure Boot System oficial de Microsoft para Linux, lo que permitía a los desarrolladores independientes su implementación en cualquier distribución para arranque en este modo seguro junto a Windows 8, en equipos con las nuevas UEFI.

Además, varios fabricantes de placas base permiten desactivar esta función en la BIOS para facilitar de otros sistemas operativos alternativos junto a Windows 8.

Y en esas estábamos cuando desde Reddit nos llega el reporte de varios usuarios que hablan de una actualización Windows Update en Windows 8 que activa el Secure Boot sin intervención del usuario y deshabilita el gestor de arranque GRUB, dejando Linux inaccesible.

Se ha informado de este tipo de problemas en Fedora 20 y Ubuntu 13.10 aunque no sería raro que el resto de distribuciones también se vean afectadas. Básicamente, la actualización (todavía no se ha determinado cuál) detecta Linux como un ‘bicho raro’ problemático en seguridad y de ahí la activación del arranque seguro.

De momento, se recomienda la desactivación de las actualizaciones automáticas en Windows 8 / 8.1 en este tipo de configuraciones duales. Si no quieres tener que volver a reinstalar tu distribución Linux…

Como sabes, una buena opción para “tener lo mejor de los dos mundos” (Windows y Linux) es instalar una distribución GNU/Linux en un equipo con Windows instalado. Un tipo de instalaciones que hoy en día es trivial y al alcance de cualquier usuario ya que la distribución Linux la realiza automáticamente, particionando el disco, instalando y añadiendo un gestor de arranque como GRUB/GRUB 2 para permitir el arranque dual de Windows y Linux.

En los nuevos equipos con Windows 8, Microsoft añadió una función en las nuevas placas con sistema de entrada/salida UEFI. El gigante del software explicó que se trataba de un sistema de seguridad para “arranque seguro” del sistema, mientras que la comunidad Linux lo calificó de “restricción innecesaria” que buscaba impedir la instalación de otros sistemas en este tipo de equipos.

En la práctica, este Secure Boot en UEFI obliga a firmar el firmware y el software del proceso de arranque lo que protege de malware el proceso de arranque de Windows 8 pero impide instalar otros sistemas no preparados para ello. La comunidad Linux se puso a trabajar para ‘salvar’ este impedimento y desde la Fundación Linux se publicó el Secure Boot System oficial de Microsoft para Linux, lo que permitía a los desarrolladores independientes su implementación en cualquier distribución para arranque en este modo seguro junto a Windows 8, en equipos con las nuevas UEFI.

Además, varios fabricantes de placas base permiten desactivar esta función en la BIOS para facilitar de otros sistemas operativos alternativos junto a Windows 8.

Y en esas estábamos cuando desde Reddit nos llega el reporte de varios usuarios que hablan de una actualización Windows Update en Windows 8 que activa el Secure Boot sin intervención del usuario y deshabilita el gestor de arranque GRUB, dejando Linux inaccesible.

Se ha informado de este tipo de problemas en Fedora 20 y Ubuntu 13.10 aunque no sería raro que el resto de distribuciones también se vean afectadas. Básicamente, la actualización (todavía no se ha determinado cuál) detecta Linux como un ‘bicho raro’ problemático en seguridad y de ahí la activación del arranque seguro.

De momento, se recomienda la desactivación de las actualizaciones automáticas en Windows 8 / 8.1 en este tipo de configuraciones duales. Si no quieres tener que volver a reinstalar tu distribución Linux…

Adiós privacidad: Fotos de Whatsapp aparecerán en Facebook

A pesar que el propio Mark Zuckerberg aseguró que no haría ningún cambio, los usuarios de Whatsapp tendrán que soportar que las fotos que compartan con sus contactos aparezcan publicadas también en sus perfiles de Facebook.

Recientemente Zuckerberg, dueño de Facebook, comprara Whatsapp, hizo el anuncio a través de la prestigiosa revista Time que todas las fotos que hayan subidas a través de esta aplicación tendrán como destino un álbum en su popular red social.

Dicha función correrá desde el próximo 1ro de abril, donde todas las fotos que los usuarios deWhatsappsuban irán a para inmediatamente a un álbum que no tendrá carácter de privado, lamentablemente.

Como era de esperarse, esta nueva disposición ha levantado mucha controversia porque todas las fotos y videos que sean enviadas durante las conversaciones irán directo a dicho álbum, con lo que todos los contactos (en Whatsapp y Facebook) podrán visualizarlo.

Es preciso destacar que muchos de los usuarios de Whatsapp compartían material visual a través de esta aplicación debido a la privacía que permitía hacerlo solo con los destinatarios determinados, algo que no ocurrirá jamás.

Fuente: Red de Noticias

martes, 25 de marzo de 2014

Ethical Hacking 2.0: Implementación de un sistema para la gestión de la seguridad – USERS

Es un placer para nosotros, luego de tres años, escribir la segunda edición, completamente revisada de esta obra. Nos despierta una profunda alegría y satisfacción personal alcanzar este nuevo logro, pero, a la vez, también nos presenta grandes desafíos. Por eso, en esta nueva edición intentamos volcar las recomendaciones y consejos que recibimos de amigos, colegas y alumnos respecto a la anterior. Los avances en el campo tecnológico y, en especial, en Seguridad de la Información que se dieron en estos últimos años, llevaron a que nos propusiéramos rescribir un buen porcentaje de esta obra.

Adicionalmente, si bien el foco del libro es la metodología de Ethical Hacking, no se debe perder de vista que sus resultados, al igual que los de otras evaluaciones de seguridad, no son más que herramientas que alimentan losSistemas de Gestión de la Seguridad de la Información (SGSI). Por esta razón, encontrarán intercalados entre los temas tratados en el libro conceptos clave de la gestión de la seguridad que permitirán entender mejor el papel de las evaluaciones de seguridad dentro del SGSI.

Suscribirse a:

Comentarios (Atom)